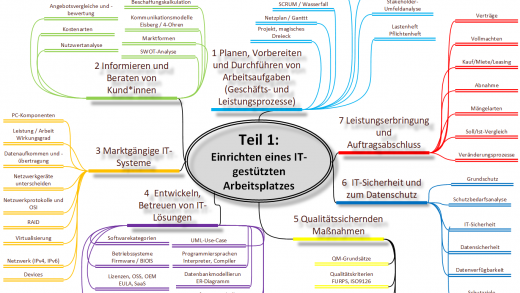

IT-Grundschutz

https://bildung.social/deck/@oerinformatik/111913972099772424

https://oer-informatik.de/it-grundschutz-uebungsaufgaben

tl/dr; (ca. 10 min Bearbeitungszeit): Übungsaufgaben mit Lösungen zum IT-Grundschutz nach BSI (z.B. zur Vorbereitung auf die Teil-1-Prüfung der IT-Berufe)… (Zuletzt geändert am 12.02.2024)

Schutzziele nennen (nach BSI)

Nenne die drei Schutzziele, die der IT-Grundschutz nach BSI kennt:

Das BSI definiert die Schutzziele Integrität, Vertraulichkeit und Verfügbarkeit.

Schutzziele beschreiben (nach BSI)

Beschreibe, was unter den folgenden Schutzzielen verstanden wird:

Integrität

Die Korrektheit, Unversehrtheit und Vollständigkeit der Informationen und der Funktionsweise von Systemen ist gegeben (BSI Lerneinheit 4.1)

Vertraulichkeit

Vertrauliche Informationen dürfen nicht unberechtigt zur Kenntnis genommen oder weitergegeben werden. (BSI Lerneinheit 4.1)

Verfügbarkeit

Autorisierte Benutzer sollen jederzeit ungehinderten Zugriff auf Informationen und Systeme haben. (BSI Lerneinheit 4.1)

Einordnung der Schutzziele

Welches der Schutzziele wird durch die beschriebenen Maßnahmen erreicht?

| Beschreibung | Vertraulichkeit | Integrität | Verfügbarkeit |

|---|---|---|---|

| E-Mails werden künftig mit TLS verschlüsselt versendet. | X | ||

| Zur Datenspeicherung wird ein RAID5 eingesetzt. | X | ||

| Wichtige Formulare werden nur noch als PDF herausgegeben und in einem Dokumentenmanagementsystem versioniert. | X | ||

| Nachrichten werden mithilfe von PGP signiert. | X | ||

| Der Zugriff auf Internetseiten des Unternehmens erfolgt nur noch über HTTPS und nicht mehr über HTTP. | X | ||

| Es wird eine Übung durchgeführt, innerhalb welcher Zeit die Daten aus einem Backup wiederhergestellt werden können. | X |

Schutzbedarfsanalyse

Ordne für jedem der drei Schutzziele einen Schutzbedarf für das genannte IT-System zu und Begründe, warum!

Schutzbedarfseinordnung der Geschäftsprozesse:

| Schutzbedarf | Auswirkungen auf den Geschäftsprozess |

|---|---|

| niedrig-mittel | kaum Auswirkungen auf den Geschäftsprozess |

| hoch | GP nur noch mit deutlichem Aufwand durchführbar |

| sehr hoch | GP überhaupt nicht mehr durchführbar oder existenzielle Probleme |

| IT-System Beschreibung | Schutzziel | Schutzbedarf | Begründung |

|---|---|---|---|

| Zeiterfassungssystem der Angestellten | Vertraulichkeit Integrität Verfügbarkeit |

||

| Rechner in der HR-Abteilung mit Bewerbungsdaten und Krankmeldungen |

Vertraulichkeit Integrität Verfügbarkeit |

||

| Alarmanlage für Brandmeldungen | Vertraulichkeit Integrität Verfügbarkeit |

Schutzziele

Welche der folgenden Aussagen zu Schutzzielen ist korrekt?

| Aussage | korrekt (ja/nein), Begründung |

|---|---|

| Autorisierung beschreibt die Eigenschaft, dass Daten sind unversehrt, richtig und vollständig sind. | Nein, Autorisierung ist kein Schutzziel im Sinne des BSI und beschreibt den Vorgang, dass jemandem Rechte eingeräumt werden, bestimmte Daten zu verwenden, lesen, schreiben, ändern, löschen. |

| Das Schutzziel Verschlüsselung beschreibt den Vorgang, sich mit einem public key gegenüber einem Server zu autorisieren. | Nein, Autorisierung ist nicht Bestandteil des Schutzziels Verschlüsselung. Der geschilderte Vorgang beschreibt am ehesten eine Authentifizierung, diese ergibt mit einem public key ohne weitere Vorgaben jedoch auch keinen Sinn. |

| Das Schutzziel Integrität beschreibt, dass Daten unversehrt, richtig und vollständig sind. | Ja, genau das beschreibt Integrität. |

| Unter Authentizität versteht man, dass Daten von der angegebenen Quelle stammen. | Ja, Authentizität beschreibt, dass jemand ist, wer er/sie vorgibt zu sein. Die Prüfung der Authentizität sollte also der Autorisierung voran gehen. Authentizität ist aber kein BSI Schutzziel. |

| Integrität von Daten beschreibt die Tatsache, dass Daten von der Quelle stammen, von der sie vorgeben zu stammen. | Nein, das beschriebene ist Authentizität. |

| Vertraulichkeit beschreibt, dass Daten von unbefugten nicht gelesen oder verwendet werden können. | Ja. |

Hinweis zur Nachnutzung als Open Educational Resource (OER)

Dieser Artikel und seine Texte, Bilder, Grafiken, Code und sonstiger Inhalt sind - sofern nicht anders angegeben - lizenziert unter CC BY 4.0. Nennung gemäß TULLU-Regel bitte wie folgt: “IT-Grundschutz” von Hannes Stein, Lizenz: CC BY 4.0. Der Artikel wurde unter https://oer-informatik.de/it-grundschutz-uebungsaufgaben veröffentlicht, die Quelltexte sind in weiterverarbeitbarer Form verfügbar im Repository unter https://gitlab.com/oer-informatik/it-berufe-teil-1. Stand: 12.02.2024.

[Kommentare zum Artikel lesen, schreiben] / [Artikel teilen] / [gitlab-Issue zum Artikel schreiben]